Hackers proberen met phishing-aanvallen een slag te slaan uit de problemen die de CrowdStrike-update heeft veroorzaakt. Vooral aanvallen voor het installeren van remote access tools en datawipers nemen toe.

‘Never waste a good crisis’ hebben veel hackers de afgelopen dagen gedacht. Ze zijn massaal op de recente commotie rond de CrowdStrike update-fout gedoken. Volgens diverse security-analisten en nationale cybersecurityautoriteiten heeft het incident geleid tot een golf van phishing-aanvallen.

Remote access tool

In de phishingmails worden bedrijven en personen opgeroepen een legitiem lijkende hotfix voor het probleem te downloaden en te installeren. De hackers doen zich hierbij voor alsof het advies bijvoorbeeld van een bank afkomstig is, zoals de Spaanse bank BBVA.

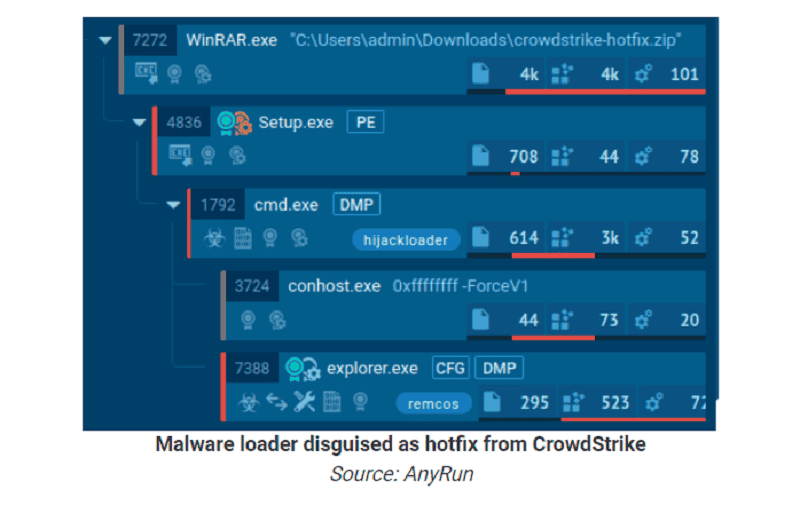

De betreffende hotfix is echter een door de hackers gemanipuleerd bestand en installeert malware bij de slachtoffers. Volgens diverse security-analisten installeert het malafide bestand HijackLoader, dat vervolgens de Remcos RAT remote access tool op het getroffen systeem aflevert.

Ook datawipers

Daarnaast zijn er fake CrowdStrike-hotfixes gesignaleerd die erop wijzen dat via deze fake-updates een datawiper wordt gedistribueerd. Via e-mail vanaf het domein ‘crowdstrike.com.vc’ proberen de hackers, waarschijnlijk afkomstig uit Iran, klanten te overtuigen een tool te downloaden voor het oplossen van het CrowdStrike-probleem.

De e-mails bevatten een PDF-bestand met verdere instructies voor het uitvoeren van de fake update en een link voor het downloaden van een ZIP-bestand. Dit ZIP-bestand bevat het Crowdstrike.exe-bestand.

Wanneer dit bestand wordt uitgevoerd, wordt een datawiper gedownload die meteen aan het kwaadaardige werk gaat. De bestanden worden daarbij overschreven. De datawiper malware lijkt zich vooral te richten op Israëlische bedrijven.

CrowdStrike waarschuwt ook

CrowdStrike zelf waarschuwt ook voor mogelijk malafide acties van hackers na de update-fout. Voor het oplossen van de problemen heeft de securityspecialist een officieel communicatiekanaal in het leven geroepen, maar klanten moeten altijd verifiëren of ze daadwerkelijk met een legitieme contactpersoon communiceren.

CEO George Kurtz van CrowdStrike geeft daarbij aan dat de blog en de technische ondersteuning van de securityspecialist de officiële kanalen zijn die updates met informatie verspreiden.

Lees ook: Wereldwijde IT-storing door mislukte CrowdStrike-patch: wat ging er mis?