Een bekende kwetsbaarheid in Ivanti Endpoint Manager Mobile wordt momenteel actief misbruikt. Ook devicebeheeroplossing MobileIronCore is kwetsbaar.

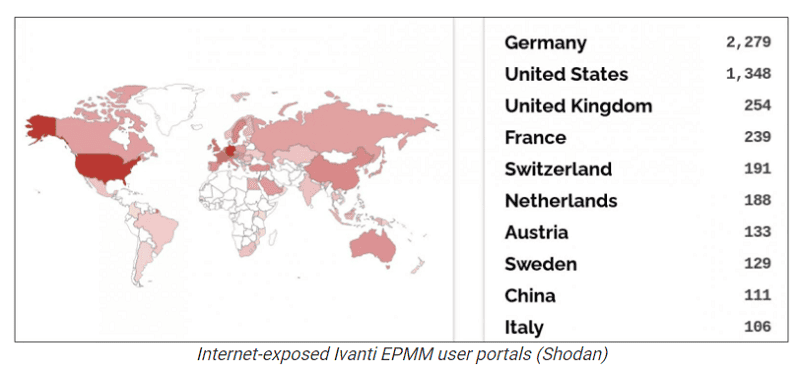

Daarvoor waarschuwt de Amerikaanse securitytoezichthouder CISA. De kwetsbaarheid achtervolgt veel met het internet verbonden devices. Zo blijkt uit data van Shodan dat er nog 6.300 Ivanti EPMM gebruikersportals op het internet zichtbaar zijn. Ook geeft dit monitoringsplatform aan dat meer dan 150 instances van publieke organisaties op dit moment kwetsbaar zijn.

Het Shadowserver-platform constateert op zijn beurt 3.420 op het publieke internet blootgestelde Ivanti EPMM -appliances.

CVE-2023-35082

CVE-2023-35082 maakt, op afstand, een niet-geautoriseerde authenticatie-bypass mogelijk. Hiermee kunnen hackers toegang krijgen tot persoonlijk identificeerbare informatie van eindgebruikers van mobiele devices. Deze stelt hen vervolgens in staat om op de getroffen servers backdoors te installeren, wanneer deze kwetsbaarheid met andere bugs wordt gecombineerd.

De kwetsbaarheid treft de Ivanti EPMM-versies 11.10, 11.9 en 11.8, evenals de MobileIron Core-versies 11.7 en lager.

Sinds augustus 2023 zijn er patches beschikbaar gesteld door Ivanti. CISA roept op om deze patches zo snel mogelijk te installeren. Overheidsorganisaties in de VS moeten deze per 2 februari 2024 hebben doorgevoerd.

Naast de Ivanti EPPM-kwetsbaarheid worden nu ook twee andere Ivanti-kwetsbaarheden actief misbruikt. Dit zijn de eerder ontdekte kwetsbaarheden in Ivanti Connect Secure, CVE-2023-46805 en CVE-2024-21887.

Er zouden al slachtoffers zijn bij zowel grote als kleine bedrijven, en daarnaast zouden al ongeveer 1.700 ICS VPN-appliances door een backdoor-installatie zijn getroffen via een GIFTEDVISITOR webshell-variant.

Tip: Kritieke kwetsbaarheid in EPM-software Ivanti laat hackers core-server overnemen