Chinese onderzoekers hebben de vingerafdrukbeveiliging van Android-telefoons gekraakt via een brute-force-aanval: BrutePrint. Hierdoor konden zij de controle van de toestellen overnemen.

Volgens de onderzoekers van Tencent Labs and Zhejiang University stelt de ontwikkelde BrutePrint-aanval hackers in staat de gebruikersauthenticatie van Android-telefoons te omzeilen en het device over te nemen.

Drie kwetsbaarheden

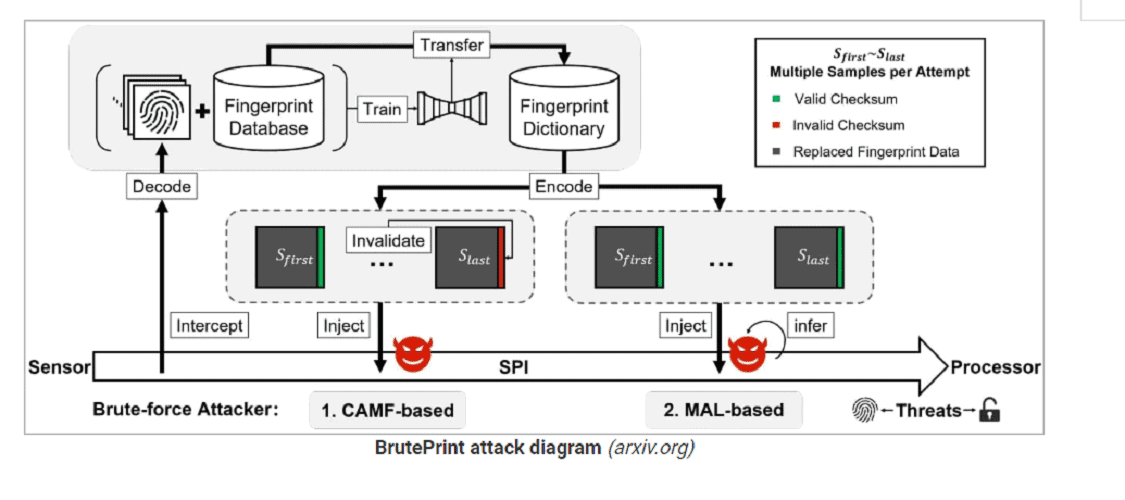

Zij ontdekten dat niet alleen het uitbuiten van twee zero-daykwetsbaarheden, Cancel-After-Match-Fail (CAMF) en Match-After-Lock (MAL), de bestaande veiligheidsmaatregelen op Android-telefoons kan omzeillen. Ook de biometrische gegevens op de ‘Serial Peripheral Interface (SPI) van de vingerafdruksensors zijn slecht beveiligd. Dit maakt uiteindelijk een man-in-the-middle (MITM)-aanval mogelijk voor het kapen van vingerafdrukbeelden.

Eigenschappen BrutePrint-aanval

Bij een BrutePrint-aanval worden een ongelimiteerd aantal vingerafdrukbeelden naar een device gestuurd totdat er een match is. Voor het uitvoeren van de aanval hebben hackers toegang nodig tot het betreffende device en een database van vingerafdrukken die beschikbaar is via academische datasets of lekken van biometrische gegevens. De benodigde apparatuur kost slechts 15 dollar.

De CAMF-kwetsbaarheid injecteert een ‘checksum-error’ in de vingerafdrukdata om het authenticatieproces op een eerder moment te stoppen. Hierdoor kunnen hackers ongelimiteerd vingerafdrukken ‘uitproberen’, terwijl de beveiligingssystemen geen mislukte pogingen registeren.

De MAL-kwetsbaarheid helpt met het afleiden van authenticatieresultaten van vingerafdrukbeelden die hackers uitproberen. Ook in ‘lockout’-mode na meerdere verkeerde inlogpogingen.

Het laatste onderdeel is een ‘neural style transfer’-systeem. Dit moet alle vingerafdrukbeelden in de database omzetten in door de sensors gescande afdrukken. Hierdoor worden deze beelden geldig en geven meer kans op een succesvolle inbreuk.

Lees ook: 9 miljoen Android-apparaten bevatten vooraf geïnstalleerde malware