De aanval van Chinese hackersgroep Storm-0558 op Microsoft in 2023 had nooit mogen plaatsvinden. Dat is de conclusie van de Amerikaanse Cyber Safety Review Board (CSRB). In een nieuw rapport omschrijft de CSRB een grote hoeveelheid beveiligingsfouten die de infiltratie mogelijk maakten.

Microsoft is als IT-kolos mede de grootste securityleverancier ter wereld. Uit dat onderdeel behaalt het bedrijf een jaaromzet van meer dan 20 miljard dollar. Desondanks wisten hackers uit zowel Rusland als China de afgelopen 12 maanden vergaande toegang te verkrijgen tot Microsoft-systemen. Het CSRB-rapport beperkt zich tot het Chinese incident, maar eerder schonken we al uitgebreid aandacht aan de Russische aanval van Midnight Blizzard/Nobelium. Meer daarover lees je in ons artikel.

BuZa zag de aanval als eerste

Het Amerikaanse ministerie van Buitenlandse Zaken (State Department) detecteerde de eerste sporen van de Chinese aanval. Uiteindelijk bleken de hackers 22 organisaties te hebben geraakt. Door het bemachtigen van een belangrijke Microsoft-key konden de Chinese aanvallers tot wel zes weken lang in de mailbox kijken van Amerikaanse en Europese beleidsmakers. De hack trof in de VS onder andere handelsminister Gina Raimondo en China-ambassadeur R. Nicholas Burns. Via het betaalde Microsoft Purview Audit (Premium) hadden Amerikaanse autoriteiten toegang tot gedetailleerde datalogs van het incident. Zonder de exclusieve MailItemsAccessed-log hadden securityteams de infiltratie veel trager in kaart kunnen brengen.

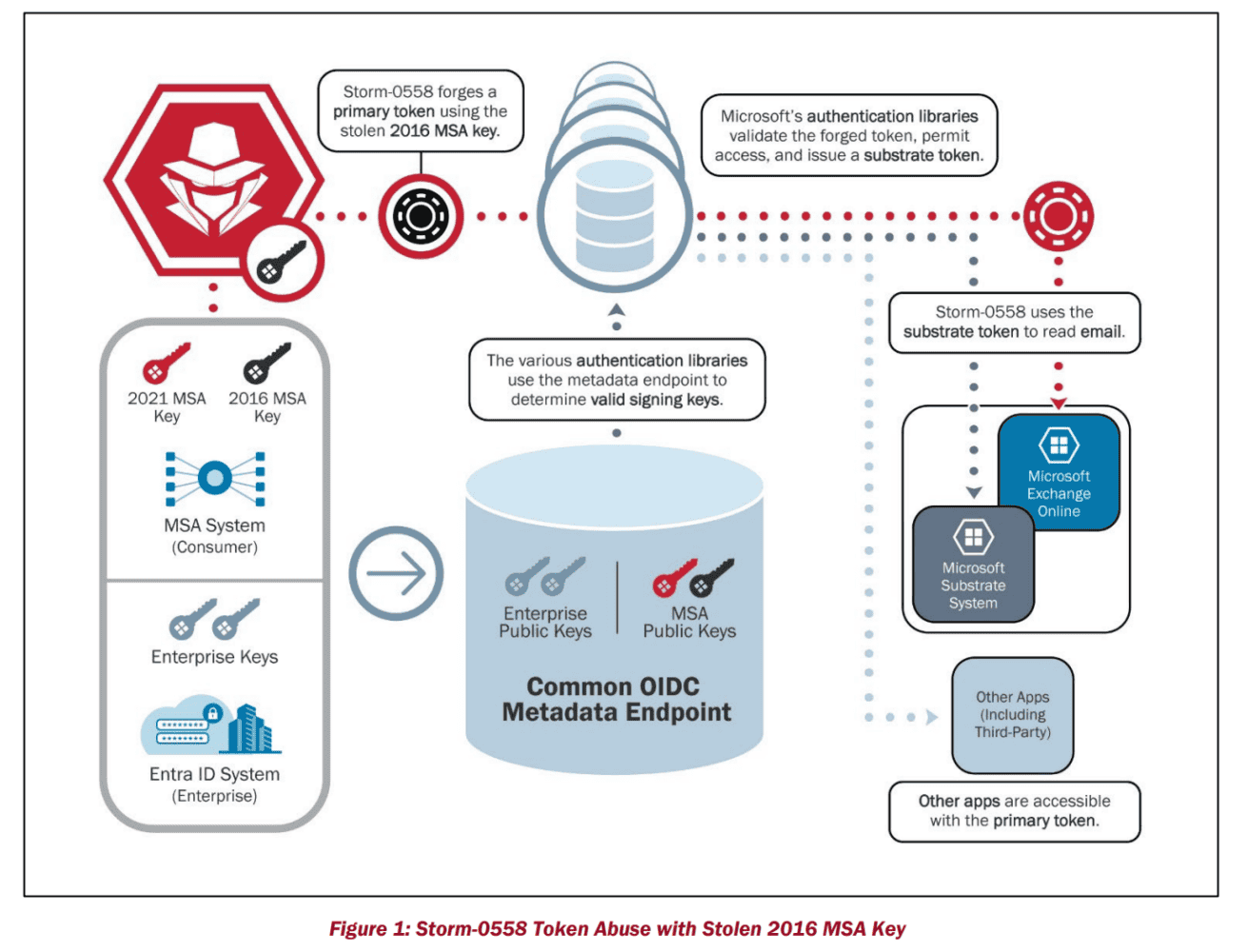

Microsoft werd kort na 16 juni 2023 op de hoogte gesteld, waarna de daadwerkelijke schaal binnen tien dagen zichtbaar werd. Ook externe partijen kregen hier zicht op: eind juli liet securitybedrijf Wiz al blijken dat de infiltratie grootschaliger was dan eerder was gedacht. De attack vector was duidelijk: een zero-day kwetsbaarheid in GetAccessTokenForResourceAPI leidde tot blootstelling van alle Azure Active Directory-applicaties (nu Entra ID). De gecompromitteerde gegevens bevonden zich echter op de webapplicatie van Microsoft Outlook (OWA).

Tip: Hackers verkregen met Microsoft-key massaal toegang tot gebruikersaccounts

Microsoft overtuigt niet met uitleg

Hoe Storm-0558 de Microsoft-key (gecreëerd in 2016) heeft bemachtigd, is nog altijd onbekend. De leidende theorie bij Microsoft is dat de aanvallers een ‘crash dump’ exploiteerden, waarbij het systeemgeheugen in bevroren staat leesbaar is, meestal als een applicatie is gecrasht. Microsoft stelt dat het stelen van deze keys niet meer via deze methode mogelijk zou zijn, maar volgens de CSRB heeft het bedrijf nog steeds niet bewezen dat het weet hoe de Chinese hackers aan de key kwamen. Daarnaast verbindt Microsoft een eerder incident gerelateerd aan Storm-0558 uit 2021 met de latere infiltratie. Voor die connectie schiet het bewijs volgens de CSRB overigens eveneens tekort.

Een belangrijke tekortkoming van Microsofts key-verdeling was dat de juiste teams niet automatisch konden weten hoe oud een actieve signing key was. Dit resulteerde in de mogelijkheid voor de Chinese hackers om met de gestolen key valse authenticatie-tokens te genereren.

Daarbovenop laten cloudproviders (CSP’s) het na om altijd kwetsbaarheden te registreren of bekend te maken. “Dit gebrek aan transparantie, dat zich tegen algemeen geaccepteerde normen voor cybersecurity keert, maakt het moeilijk voor CSP-klanten om de bestaande risico’s van hun afhankelijkheid aan kwetsbare cloudinfrastructuur te begrijpen,” aldus de CSRB.

Veel bekend over de aanvaller, maar te weinig bescherming

De staatsactor Storm-0558 is volhardend. Al sinds 2000 richt de groep zich op spionagetaken tegen het Westen en andere partijen die China geen warm hart toedragen, zoals Taiwan en de Oeigoeren. Eerder bleken de hackers al verantwoordelijk te zijn geweest voor grootschalige campagnes tegen Google, Adobe en RSA. Uit de hoogwaardige kwaliteit van de tooling en methodes voor informatieverzameling blijkt dat Storm-0558 uiterst geavanceerd is, stelt de CSRB.

De CSRB benadrukt dat cloudproviders tegenwoordig over zeer gevoelige gegevens beschikken en daardoor een grote verantwoordelijkheid dragen. Ondanks de grote fouten stelt het overheidsorgaan dat Microsoft zich overwegend welgezind en coöperatief opstelde bij het onderzoek.

Toch is daar een kritische noot aan toe te voegen: toen Microsoft nog niet alle details van de aanval op orde had, wachtte het met het contact leggen met overheidsorgaan CISA. Deze aanpak is te begrijpen, aangezien een bedrijf het liefst direct een volledig en helder beeld presenteert aan externe partijen. Desondanks bleken de publieke blogs van Microsoft meermaals op onjuiste wijze de tactieken van Storm-0558 te omschrijven. Het laat zien dat eerdere signalering, zelfs onvolledig of bij nader inzien onjuist, de voorkeur moet genieten.

‘Inadequate security-cultuur’

Dit alles wijst op een ‘inadequate security-cultuur’ binnen Microsoft, concludeert het rapport. Het bedrijf negeerde regelmatig bekende best practices, koos veelal voor prestaties en uptime boven veiligheid en corrigeerde belangrijke fouten in gepubliceerde blogs niet achteraf. Pas op aandringen van de CSRB corrigeerde Microsoft de omschrijvingen van belangrijke details.

De CSRB haalt een citaat uit 2002 aan van toenmalig Microsoft-CEO Bill Gates, waarin hij benadrukte dat het belang van security boven dat van nieuwe features en het voorkomen van downtime staat. Volgens de CSRB is de techreus uit Redmond inmiddels weggedreven van dit bedrijfsethos. Daarom moet huidig CEO Satya Nadella en de rest van de bedrijfstop zich voortaan richten op fundamentele security-belangen. In feite herhaalt men de lessen die Bill Gates ruim twintig jaar geleden trachtte over te brengen aan zijn personeel. Nu Microsoft de grootste securityspeler ter wereld is, zijn die lessen belangrijker dan ooit.

Daarbovenop stelt het rapport dat cloudleveranciers logging-mogelijkheden zoveel mogelijk gratis moeten verschaffen aan klanten, zodat opsporing zo snel en gedetailleerd mogelijk kan plaatsvinden. Immers zou een kleinere cloudklant nooit hebben kunnen constateren dat een grootschalige spionage-actie van deze aard had plaatsgevonden.

Lees ook: China weert Windows, Intel en AMD voor overheidsgebruik