Onderzoek van OpenText Cybersecurity naar code security laat zien dat organisaties pas net hun beveiligingsstrategie beginnen aan te passen aan veranderingen. Ondertussen wordt de software development life cycle (SDLC) complexer en neemt het aantal bedreigingen toe. Het roept de vraag op of er binnen jouw organisatie genoeg aandacht is voor AppSec, om daarmee kwetsbaarheden te voorkomen.

We besluiten naar aanleiding van het onderzoek van OpenText Cybersecurity wat dieper op bovenstaande zaken in te gaan. OpenText Cybersecurity heeft met Fortify een platform in handen dat helpt bij het bouwen van veilige code. Om echt wat meer zicht te krijgen op de staat van applicatiebeveiliging binnen organisaties, liet OpenText onderzoek uitvoeren door Dark Reading. Hierbij werden cybersecurityprofessionals en applicatieontwikkelaars van organisaties van verschillende groottes (tot 500 medewerkers, tot 5.000 medewerkers en meer dan 5.000 medewerkers) ondervraagd.

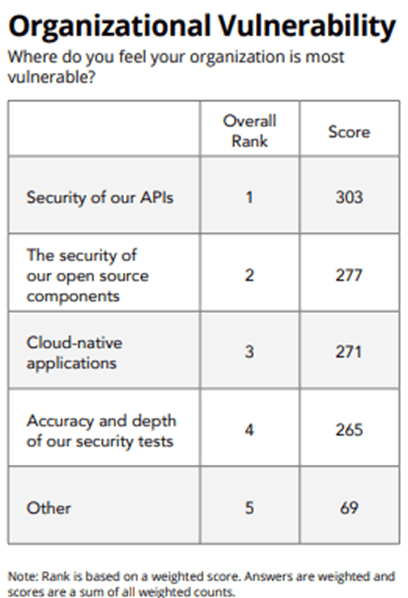

Het idee is dat het onderzoek een beeld schetst over de belangrijkste beïnvloedende factoren voor de adoptie van tools. Ook moet het belangrijke implementatie-uitdagingen in kaart brengen. Om daar meteen wat zicht op te hebben, delen we direct onderstaande tabel uit het onderzoek. Belangrijk om hierbij te weten is dat de data afkomstig is uit november en december vorig jaar, toen de vraag aan de professionals gesteld is.

Implementatie van DevSecOps vlot niet overal

Wat OpenText Cybersecurity hierbij globaal opmerkt is dat organisaties in het algemeen nog een lange weg moeten bewandelen tot hun applicatiebeveiliging echt volwassen is. Dit kan niet op tegen de veranderingen en hun behoeften, als we het onderzoek zo bekijken, en dat zorgt voor kwetsbare software. OpenText Cybersecurity noemt verschillende oorzaken voor de toename aan dreigingen: een toename aan cloudadoptie, API’s als populair doelwit van aanvallers en kwetsbare software door het gebruik van open-source componenten. Sommige van deze oorzaken verdienen wat extra aandacht, wat we in de loop van dit artikel zullen geven.

Wat OpenText Cybersecurity betreft opvalt, is dat veel organisaties zich nog op het beginpunt vinden van het opnemen van dynamische analysetools (zoals DAST) in de testcyclus. Wat zich eveneens vaak in een beginfase bevindt, is het verplaatsen van testactiviteiten naar een veel eerder punt in de SDLC. Dat is merkwaardig, want daardoor worden kwetsbaarheden vaak pas op een later moment in het ontwikkelproces of als de software al in productie is daadwerkelijk ontdekt. In dat laatste geval maakt een hacker mogelijk gebruik van de kwetsbaarheid en vindt die zijn weg om schade aan te richten.

Uiteraard zijn er wel verschillen als het aankomt op bedrijfsgroottes en de mate van volwassenheid. Volgens OpenText Cybersecurity staat het echter buiten kijf dat shift-left de weg vooruit, zodat securityprotocollen geïmplementeerd zijn in een vroeg stadium van de SDLC. Dit aspect is vaak hot binnen organisaties die DevSecOps toepassen. Zulke organisaties brengen developers en securityexperts samen om een gezamenlijke aanpak te creëren en het ontwikkeltempo op peil te houden.

Volgens de onderzoeksdata is een meerderheid (57 procent) bezig DevSecOps te implementeren. Tegelijkertijd heeft een op de drie bedrijven dat nog niet gedaan, maar wil het dit jaar wel doen. Tot slot heeft 14 procent helemaal geen plannen om DevSecOps te implementeren. Dat laat wat OpenText Cybersecurity betreft zien dat menig organisatie nog aan het begin staat van AppSec volwassenheid.

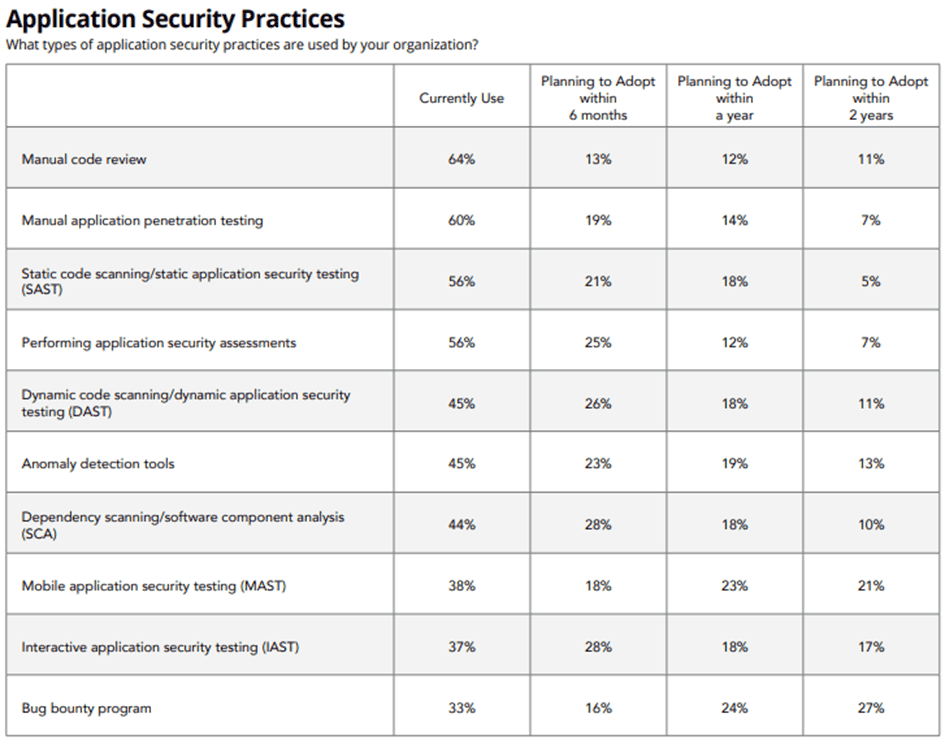

Het onderzoek draagt aan dat veel organisaties mogelijk nog te afhankelijk zijn van handmatige processen, wat goede AppSec kan belemmeren. Zoals je in bovenstaande tabel kan zien beoordeelt bijna tweederde van de professionals handmatig code, terwijl zes op de tien professionals handmatig applicaties pentest.

Ambities rond shift-left

Wat wel goed is om te zien, is dat de meeste bedrijven plannen maken rond shift-left en het implementeren van security testing op een eerder moment is de SDLC. 81 procent van de bedrijven richten momenteel applicatiebeveiliging-assessments uit of zijn van plan het op korte termijn te gaan doen. Tegelijkertijd stellen de data dat organisaties die zich al wat op een verder punt van volwassenheid bevinden, toch nog mogelijk achterlopen als het aankomt op het gebruik van geavanceerde tools voor meerdere momenten in de lifecycle.

Toch hebben organisaties moeite met kwetsbaarheden die met open-source componenten meekomen. Net iets meer dan de helft van de organisaties gebruiken de testmethode SAST. Het wil zeggen dat de meeste bedrijven waarschijnlijk broncode in een vroeg stadium van het ontwikkelproces testen op een reeks bekende kwetsbaarheden. Het laat weer zien dat de meeste securityteams goed op weg zijn met shift-left.

Het blijft echter wel een gegeven, zo benoemt het onderzoek, dat open-source componenten als één na meest kwetsbaar gebied wordt gezien (zie onderstaande tabel). In dat kader is het nog wel goed te vermelden dat een flink deel de analysemethode SCA gebruikt of wil gaan gebruiken. Deze methode maakt het mogelijk dependencies te analyseren en tracken, waaronder ook open-source componenten. “Het is alsof de high-profile attacks, zoals Log4j, teams heeft aangezet om plannen te maken en hun open-source componenten op gepaste wijze te beheren”, schetst het rapport.

API-security topzorg

Zoals het bovenstaande lijstje laat zien, voelen bedrijven zich echter het kwetsbaarst door de kwestie van het beveiligen van hun API’s. Dit is verklaarbaar door de enorme applicatielandschappen die bedrijven hebben opgebouwd, in combinatie met de wil om die applicaties met elkaar te laten communiceren. Dat gebeurt via de API’s. De API’s zijn vandaag de dag echter een populair doelwit van hackers. Het onderzoek haalt voorspellingen aan dat API-gerelateerde breaches in 2022 zelfs goed waren voor zo’n 21,5 miljard euro verlies.

Met name kleinere bedrijven maken zich volgens de onderzoeksdata veel zorgen over API-security. Volgens OpenText Cybersecurity is er mogelijk te weinig kennis over het onderwerp. Een andere mogelijke oorzaak is dat de to-do-list van security andere prioriteiten heeft.

De helft van de grotere bedrijven gebruikt daadwerkelijk een tool voor het testen van de veiligheid van API’s. Bij kleinere organisaties ligt het percentage op 31. Vier op de tien kleinere bedrijven willen API’s hetzelfde behandelen als webapplicaties. 18 procent van de kleinere bedrijven test API’s niet op security, versus 3 procent van de grotere bedrijven.

Concluderend doen organisaties er wat OpenText Cybersecurity betreft verstandig aan voortaan goed de combinatie met dynamische tools mee te nemen in hun benadering. Dit leidt tot shift-everywhere, waardoor de continue beveiligingscyclus wordt gerealiseerd.

Mocht je meer willen weten over het onderzoek, dan kun je via deze link het document downloaden. Hierin bespreekt OpenText Cybersecurity nog meer resultaten en best practices. Zo behandelt het ook de rol van een partner in shift-everywhere, een concept dat verder gaat dan shift-left. Hierin wil OpenText Cybersecurity een rol in spelen, zeker nu het in de recente Magic Quadrant van analistenbureau Gartner voor het tiende jaar op een rij benoemd is als leider in Application Security Testing.

Tip: Zero trust in complexe omgevingen: hoe borg je veilige toegang tot apps?