Securityonderzoekers hebben een nieuwe ransomware-variant ontdekt die gebruikmaakt van eerder bekende SharePoint-kwetsbaarheden. De 4L4MD4R-ransomware, gebaseerd op open-source code, verspreidt zich via een mislukte PowerShell-aanval en eist 0,005 BTC losgeld.

Dat stelt onderzoek van Palo Alto Networks. Een mislukte exploitatiepoging op 27 juli 2025 heeft geleid tot de ontdekking van de 4L4MD4R-ransomware. Palo Alto identificeerde een loader die was ontworpen om ransomware te downloaden en uit te voeren vanaf een externe server.

De aanvallers probeerden via een gecodeerde PowerShell-command securitymechanismen te omzeilen door real-time monitoring uit te schakelen en certificaatvalidatie te negeren. Deze tactiek zien we vaker bij moderne cyberaanvallen.

Technische analyse van de payload

Bij nader onderzoek blijkt dat de 4L4MD4R-ransomware is geschreven in GoLang en UPX-gecomprimeerd is. Het programma werkt in verschillende stappen: eerst decrypteert het een AES-versleutelde payload in het geheugen, vervolgens wijst het geheugen toe om het gedecodeerde PE-bestand te laden, en tenslotte creëert het een nieuwe thread voor uitvoering.

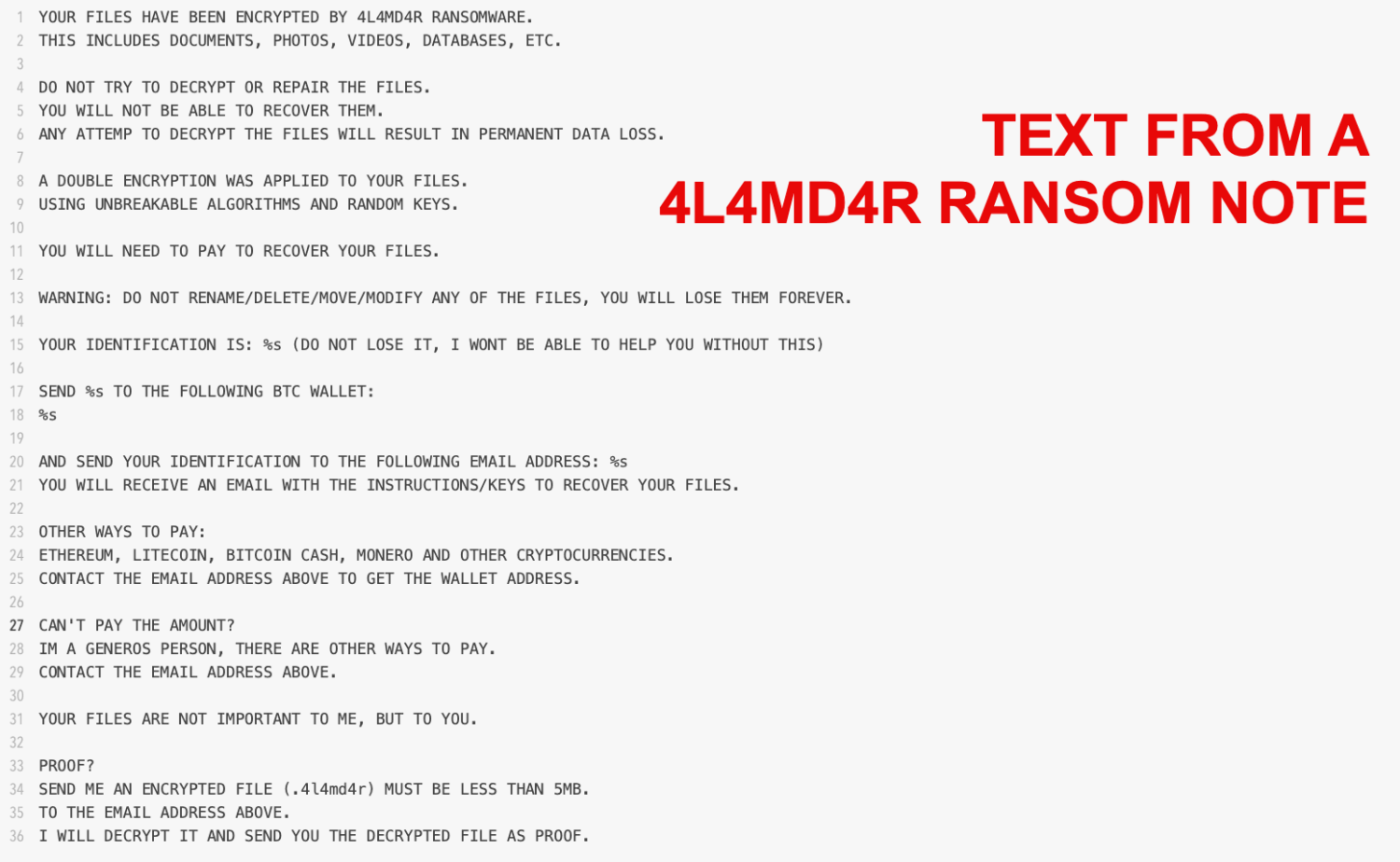

Deze malware is gebaseerd op de open-source Mauri870-code, wat verklaart waarom het twee specifieke bestanden op het bureaublad genereert: DECRYPTION_INSTRUCTIONS.html met het losgeldbericht en ENCRYPTED_LIST.html met een overzicht van versleutelde bestanden. Het bericht zit er als volgt uit.

Slachtoffers wordt gevraagd 0,005 BTC te betalen, een relatief laag bedrag vergeleken met andere ransomware-aanvallen. Voor deze betaling krijgen ze een contact-e-mailadres (m4_cruise@proton[.]me) en een Bitcoin-wallet-adres. De bescheiden losprijseis suggereert dat de aanvallers mikken op een hoog volume aan infecties in plaats van grote betalingen per slachtoffer.

De ransomware is geconfigureerd om te communiceren met een C2-server via POST-requests. Hierbij worden versleutelde JSON-objecten verstuurd met informatie over het geïnfecteerde systeem.

Deze infrastructuur vertoont overeenkomsten met eerdere aanvallen. Zoals we zagen bij de recente SharePoint-exploits, hergebruiken cybercriminelen vaak bewezen technieken voor verschillende campagnes.