Een groep security-onderzoekers heeft gedemonstreerd hoe een smartphonebatterij activiteiten kan onthullen, door het energieverbruik te analyseren. Een aanval is theoretisch mogelijk, maar praktisch erg moeilijk om uit te voeren.

De onderzoekers – gelieerd aan de Universiteit van Texas in Austin, Hebreeuwse Universiteit van Jeruzalem en de Israëlische technische universiteit Technion – beschrijven in hun paper hoe een slimme batterij met opslag- en rekencapaciteit kan worden gebruikt voor het stiekem verzamelen van gebruikersactiviteit, naast de goedbedoelde energiebeheerfuncties.

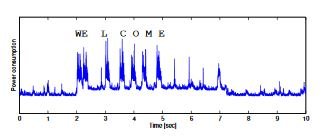

Mobiele toestellen worden steeds vaker met slimme batterijen uitgerust om de energieconsumptie te optimaliseren en batterijduur te verlengen. Die slimme batterijen kunnen evenwel ook een risico zijn voor de privacy van de gebruiker, zoals de onderzoekers aantoonden. Het stroomspoor van de batterij bevat op 1KHz voldoende informatie om een verscheidenheid aan gegevens uit af te leiden. Elke actie die je uitvoert op je telefoon bevat zijn eigen unieke stroompatroon.

“We tonen technieken om tekens af te leiden die op een touchscreen zijn getypt; om de browsegeschiedenis nauwkeurig te herstellen; en om op betrouwbare wijze inkomende oproepen te detecteren, alsook foto-opnames inclusief hun lichtomstandigheden”, schrijven de onderzoekers. “Gecombineerd met een nieuwe exfiltratietechniek die een verborgen kanaal vormt via een webbrowser van de batterij naar een externe server, veranderen deze aanvallen de batterij in een heimelijk bewakingsapparaat.”

De beschreven exfiltratietechniek zorgt ervoor dat de aanvaller geen fysieke toegang nodig heeft tot de smartphone om de gegevens uit de batterij uit te lezen. In plaats daarvan kan de aanvaller een kwaadaardig JavaScript op een website insluiten om de Battery Status API aan te spreken wanneer het slachtoffer deze website bezoekt. De telefoon detecteert dat het slachtoffer de website bezoekt en stuurt de verzamelde data door.

Onpraktisch

Hoewel een dergelijke aanval in theorie mogelijk is, is hij praktisch erg moeilijk om uit te voeren. De aanvaller moet de gemanipuleerde batterij in de smartphone van het slachtoffer krijgen. Bij de meeste smartphones kan je de batterij evenwel niet langer zomaar vervangen. De aanvaller moet de wissel dus ergens in de supply chain kunnen uitvoeren of bijvoorbeeld tijdens een herstelling. Een aanvaller kan ook besluiten om zelf gemanipuleerde smartphones te verkopen.

De gemanipuleerde batterij in de smartphone van het slachtoffer krijgen, is nog maar stap één. De aanvaller moet ook beroep kunnen doen op een offline AI om te leren hoe het de verschillende stroomsporen moet classificeren. Die moet eerst correct getraind worden om de verschillende activiteiten, zoals het bezoeken van een website of een specifieke toetsaanslag, te herkennen.

Desalniettemin waarschuwen de onderzoekers dat de dreiging reëel is. “Onze bevindingen tonen duidelijk aan dat de aanval met gemanipuleerde batterijen krachtig en haalbaar is. Het vereist alleen goedkope en compacte componenten vanwege de lage sampling rate-vereisten en is moeilijk om volledig te mitigeren”, besluiten ze in hun paper.