Het afgelopen jaar hebben we een aantal grote ransomware-aanvallen gezien: WannaCry en NotPetya. En onlangs de Bad Rabbit-campagne, die vooral gericht was op Oost-Europa. Bij de laatste twee, NotPetya en Bad Rabbit, lijkt het erop dat het in feite ging om ‘pseudo-ransomware’; malware die zich ogenschijnlijk gedraagt als ransomware, maar waarbij het primaire doel van de cybercriminelen niet is om geld te verdienen, maar om schade te aanrichten of bedrijfsprocessen te verstoren. Dit is een nieuwe trend en ik verwacht dat we in 2018 meer van dit soort incidenten zullen zien, aangezien de eerdere aanvallen – vooral NotPetya – behoorlijk veel schade hebben aangericht.

Pseudo-ransomware

Ransomware-achtige malware zal het komende jaar ook op een andere manier worden ingezet, namelijk als dekmantel voor andere criminele activiteiten. We hebben hiervan al een eerste voorbeeld gezien, bij de hack van de Taiwanese Far East bank eerder dit jaar, waarbij zo’n 60 miljoen dollar is buitgemaakt. Achteraf bleek dat de criminelen gestart zijn met een ransomware-aanval. Terwijl de security- en IT-specialisten al hun aandacht nodig hadden voor het bestrijden en blokkeren van de ransomware, stuurden aanvallers spearphishingmails aan medewerkers van de bank. Die mails bevatten links naar malware waarmee vervolgens inloggegevens werden gestolen. Uiteindelijk slaagden ze er zo in om ongemerkt banktransacties uit te voeren, terwijl de aandacht was gericht op de ransomware. Ook dit soort inzet van pseudo-ransomware zullen we in 2018 helaas vaker gaan zien.

Tegelijkertijd blijft de ‘echte’ ransomware een reële dreiging, waarbij de focus van de criminelen steeds meer komt te liggen op bedrijven, in plaats van op particulieren. De invoering van de GDPR, volgend jaar mei, biedt criminelen nieuwe kansen. Het valt te verwachten dat ze hun ransomware zo zullen aanpassen dat deze niet alleen bestanden versleutelt, maar ook informatie wegsluist. Vervolgens moeten de getroffen bedrijven niet alleen losgeld betalen om hun bestanden terug te krijgen, maar zullen ze mogelijk ook worden afgeperst om te voorkomen dat de gestolen informatie op straat komt en om boetes te vermijden. ‘GDPR ransomware’ dus, die vooral gericht zal zijn op grote organisaties.

Malware die rekenkracht steelt

Een andere opvallende trend die zich begint af te tekenen, is de inzet van malware voor cryptocurrency-mining. Daarbij is het doel van de criminelen niet om informatie te stelen of te versleutelen, maar proberen ze rekenkracht te stelen. Ook hiervan hebben we al een eerste voorbeeld gezien. Hoewel dit op het eerste gezicht misschien redelijk onschuldig lijkt, kan het wel degelijk voor problemen zorgen en schade aanrichten. Zware werklasten, vaak bedrijfskritische toepassingen, vertragen aanzienlijk en de mining-malware kan op een machine ook voor geheugenproblemen zorgen, met als gevolg systeemfouten en productiviteitsverlies. Ook de talloze, vaak slecht beveiligde IoT-devices vormen een aantrekkelijk doelwit voor deze cryptocurrency-malware. Gezien de snel stijgende koers van Bitcoin, is deze vorm van cybercriminaliteit heel lucratief en dus aantrekkelijk.

Een laatste trend die ik voorzie voor 2018 is de groeiende overlap tussen ‘gewone’ criminaliteit en cybercriminaliteit. Criminelen hebben intussen wel door dat er met cybercrime veel geld te verdienen valt tegen relatief geringe risico’s. Dit zal de komende jaren tot uiting komen in nieuwe vormen van (cyber)criminaliteit. Denk bijvoorbeeld aan het stelen van voorgedrukte creditcards, die vervolgens misbruikt worden voor cybercrime. Een ander mogelijke benadering is het hacken van logistieke informatiesystemen om zo ongemerkt de bestemming van waardevolle vrachtladingen te wijzigen. Of het hacken van containerregistratiesystemen in de haven, waarbij bijvoorbeeld containers met drugs, wapens of andere waardevolle smokkelwaar ‘verdwijnen’ uit het registratiesysteem en zo makkelijker in handen van de criminelen komen.

Machine learning en deep learning

Natuurlijk zullen we in 2018 ook weer voor de nodige verrassingen komen te staan. Wie had in 2016 het lekken van de NSA-tools en -kwetsbaarheden voorzien, evenals de daarop volgende WannaCry-aanval? Feit is dat de criminelen steeds weer nieuwe methoden en technieken blijven ontwikkelen. Hun risico’s zijn immers klein: als een bepaald stuk malware een fout bevat, kunnen ze die verhelpen en hun campagne voortzetten. Voor de securitybedrijven en de doelwitten ligt dat anders. Zij kunnen zich geen fouten veroorloven. Gelukkig bieden innovatieve technieken op basis van machine learning en deep learning nieuwe mogelijkheden om verdachte activiteiten op een systeem of een netwerk tijdig te detecteren en vervolgens te blokkeren. Hoe het ook zij: 2018 zal weer een interessant jaar worden!

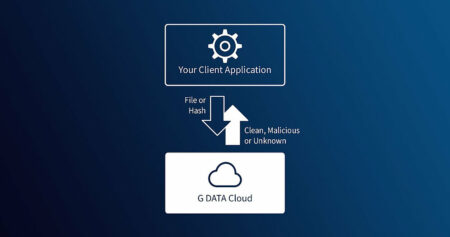

Dit is een ingezonden bijdrage van Eddy Willems, Security Evangelist bij G DATA. Via deze link vind je meer informatie over de security-oplossingen van het bedrijf.